Le système d'exploitation Mac OS 10.5 « Leopard » est l’héritier d’une longue série. A la base, ce système a été conçu avec un noyau UNIX/FreeBSD. C’est pour cette raison que nous allons retrouver des éléments sensiblement identiques dans l’arborescence des répertoires ainsi que dans le fonctionnement générale de ce système. Les exemples les plus frappants sont l’opération de montage des disques ou partitions, l'utilisation la ligne de commande, une arborescence comportant des répertoires vides qui sont présents uniquement pour garder la compatibilité avec Unix etc.

Le point important à connaître, avant de commencer à examiner ce système d'exploitation, est qu’il ne faut pas chercher une base de registre comme sous Windows. L’esprit est totalement différent. Tout se joue au niveau fichier. En effet, les fichiers les plus importants sont les fichiers portant l’extension « .plist ». Ils contiennent en fait toute la configuration du logiciel auxquels ils sont rattachés. Leur nom est très explicite, car il reprend le nom du logiciel avec l’extension « .plist ».

Exemple « com.apple.mail.plist », contient tous les éléments de configuration de la boîte mail (information sur le compte et emplacement de stockage des emails). Ces fichiers étant sauvegardés en binaire sur le disque, il n’est pas facile de les lire directement. Mais il existe un logiciel gratuit, « Property List Editor » (Windows et Mac), permettant la lecture et l’extraction des ces fichiers au format XML.

Le deuxième point à connaître vient du fait que le système d'exploitation affiche certes des données à l’utilisateur, mais il en cache surtout énormément. Même l’administrateur de la machine n’aura pas accès à certains répertoires car ils lui seront cachés par le système. La capture d’écran ci-dessous, montre ce que voit un utilisateur du système sur son Mac (Fig.10):

Le point important à connaître, avant de commencer à examiner ce système d'exploitation, est qu’il ne faut pas chercher une base de registre comme sous Windows. L’esprit est totalement différent. Tout se joue au niveau fichier. En effet, les fichiers les plus importants sont les fichiers portant l’extension « .plist ». Ils contiennent en fait toute la configuration du logiciel auxquels ils sont rattachés. Leur nom est très explicite, car il reprend le nom du logiciel avec l’extension « .plist ».

Exemple « com.apple.mail.plist », contient tous les éléments de configuration de la boîte mail (information sur le compte et emplacement de stockage des emails). Ces fichiers étant sauvegardés en binaire sur le disque, il n’est pas facile de les lire directement. Mais il existe un logiciel gratuit, « Property List Editor » (Windows et Mac), permettant la lecture et l’extraction des ces fichiers au format XML.

Le deuxième point à connaître vient du fait que le système d'exploitation affiche certes des données à l’utilisateur, mais il en cache surtout énormément. Même l’administrateur de la machine n’aura pas accès à certains répertoires car ils lui seront cachés par le système. La capture d’écran ci-dessous, montre ce que voit un utilisateur du système sur son Mac (Fig.10):

Figure 10

Seuls, quatre répertoires sont visibles. Alors que réellement voilà ce qu’un technicien peut voir à travers son logiciel criminalistique (Fig.11):

Seuls, quatre répertoires sont visibles. Alors que réellement voilà ce qu’un technicien peut voir à travers son logiciel criminalistique (Fig.11):

Figure 11

De nombreux répertoires étaient cachés. De plus, le système traduit directement les noms des répertoires dans la langue choisie lors de l’installation. Un exemple : le répertoire « Users » a été traduit en « Utilisateurs ». Il est donc recommandé de configurer la machine d’analyse avec la langue par défaut qui est l’anglais. Dans ce cas, aucune traduction de répertoire ne sera effectuée. Cette configuration sera valable pour tous les logiciels installés sur cette machine.

Le troisième point important à connaître est que de nombreux fichiers de logs sont présents dans le système. Ces fichiers sont relativement faciles à détecter puisqu’ils portent l’extension « .log » et que leur nom est très explicite.

Exemple : « iChatConnectionErrors.log », ce fichier va contenir toutes les tentatives de connexion refusée au compte de messagerie instantanée. Ces fichiers sont au format texte et très facilement lisible dans n’importe quel logiciel de traitement de texte.

Ces précisions importantes étant apportées, l’analyse du système d’exploitation Mac OS X peut se faire dans les meilleures conditions. Toute l’analyse va porter sur ces deux types de fichier très présents.

RECUPERATION DES INFORMATIONS SYSTEME

Les fichiers « log »

Comme tout bon système d’exploitation, Mac OS X « Leopard » enregistre dans des fichiers « log » les événements importants survenu au cours de son utilisation. Ces informations sont écrites dans des fichiers qui ne sont pas toujours visibles pour l’utilisateur.

Ces fichiers portent l’extension « .log » et sont le plus souvent situés dans deux répertoires « système » que nous allons étudier.

Le premier de ces répertoires : « /var/log/ », contient bon nombre de ces fichiers « log » . Vous pourrez y trouver entre autres les fichiers suivants :

« Crashreporter.log » : contient des informations sur les programmes qui ont mal fonctionné

« /cups/Access_log » : Informations sur les imprimantes connectées à la machine

« /cups/error_log » : Information sur les erreurs de communication imprimante

« Daily.out » : Historique des interfaces réseaux

« /samba/log.nmdb » : Information sur les connexions samba

Et bien d’autres encore…

Le second « /Library/Logs/ », contient tout autant de fichiers « log ». Ici aussi, leur importance est cruciale. Il faudra également rechercher parmi ceux ci, ceux contenant l’information recherchée. Parmi ces fichiers nous trouvons :

« DiscRecording.log » : gravure de CD et DVD à l’aide du Finder

« DiskUtility.log » : Partitionnement des disques, montage des images DMG ou ISO, restauration des autorisations de disque.

« iChatConnectionErrors » : tentative de connexion au service iChat avec le nom d’utilisateur, l’adresse IP, date et heure.

« Sync » : synchronisation avec .mac des appareils Apple

Etc…

De manière générale, il faudra effectuer une recherche sur la totalité du disque afin de retrouver les fichiers « log » présents sur la machine. L’extension « .log » étant la plus communément utilisée. Les informations retrouvées dans ces fichiers pourront être utile afin de mieux connaitre l’état de la machine à un moment donné. Malheureusement tous les événements inscrits dans ces fichiers ne sont pas horodatés, mais l’information reste dans tout les cas exploitable.

Les fichiers de configuration système

Rappelons qu’à chaque entité du système, un fichier de configuration propre lui est associé. Ces fichiers de configuration possèdent comme extension « .plist », c’est pour cette raison qu’ils sont nommés tout simplement fichiers « plist ». Cette dénomination sera utilisée tout au long de cette étude, ces fichiers étant la base d’une analyse sur un Mac.

Avec Mac OS X « Tiger », ces fichiers étaient directement lisibles, puisqu’au format XML. Avec Mac OS X « Leopard », le format est passé au binaire. On ne peut donc plus les lire directement avec un logiciel de traitement de texte. Pour cela il existe un logiciel, « plist Editor » (Mac et Windows), permettant cette lecture et surtout l’exportation en XML des informations.

En ce qui concerne le système, trois fichiers importants sont à analyser :

« /System/Library/CoreServices/SystemVersion.plist ».

Dans ce fichier, au format XML, vous trouverez la version du système d’exploitation installé. Vous pourrez ainsi vérifier qu’il s’agit bien d’un système Mac OS X. Voici un exemple de contenu (Fig.12):

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>ProductBuildVersion</key>

<string>9L31a</string>

<key>ProductCopyright</key>

<string>1983-2009 Apple Inc.</string>

<key>ProductName</key>

<string>Mac OS X</string>

<key>ProductUserVisibleVersion</key>

<string>10.5.8</string>

<key>ProductVersion</key>

<string>10.5.8</string>

Figure 12

Un point très important : la dénomination Mac OS X est valable pour « Leopard » mais également pour son successeur « Snow Leopard » et son prédécesseur « Tiger ». Donc dans ce fichier, pour le champ « Product Name » pour les trois versions vous aurez « Mac OS X ». La différence entre ces trois systèmes d’exploitation se fera au niveau « ProductUserVisibleVersion ».

« Tiger » : ce sera ’10.4.X’« Leopard » : ce sera ’10.5.X’,

« Snow Leopard » : ce sera ’10.6.X’

« /private/var/log/OSInstall.custom » :

Ce fichier contient la date de fin d’installation du système. Voici un exemple de contenu (Fig.13) :

De nombreux répertoires étaient cachés. De plus, le système traduit directement les noms des répertoires dans la langue choisie lors de l’installation. Un exemple : le répertoire « Users » a été traduit en « Utilisateurs ». Il est donc recommandé de configurer la machine d’analyse avec la langue par défaut qui est l’anglais. Dans ce cas, aucune traduction de répertoire ne sera effectuée. Cette configuration sera valable pour tous les logiciels installés sur cette machine.

Le troisième point important à connaître est que de nombreux fichiers de logs sont présents dans le système. Ces fichiers sont relativement faciles à détecter puisqu’ils portent l’extension « .log » et que leur nom est très explicite.

Exemple : « iChatConnectionErrors.log », ce fichier va contenir toutes les tentatives de connexion refusée au compte de messagerie instantanée. Ces fichiers sont au format texte et très facilement lisible dans n’importe quel logiciel de traitement de texte.

Ces précisions importantes étant apportées, l’analyse du système d’exploitation Mac OS X peut se faire dans les meilleures conditions. Toute l’analyse va porter sur ces deux types de fichier très présents.

RECUPERATION DES INFORMATIONS SYSTEME

Les fichiers « log »

Comme tout bon système d’exploitation, Mac OS X « Leopard » enregistre dans des fichiers « log » les événements importants survenu au cours de son utilisation. Ces informations sont écrites dans des fichiers qui ne sont pas toujours visibles pour l’utilisateur.

Ces fichiers portent l’extension « .log » et sont le plus souvent situés dans deux répertoires « système » que nous allons étudier.

Le premier de ces répertoires : « /var/log/ », contient bon nombre de ces fichiers « log » . Vous pourrez y trouver entre autres les fichiers suivants :

« Crashreporter.log » : contient des informations sur les programmes qui ont mal fonctionné

« /cups/Access_log » : Informations sur les imprimantes connectées à la machine

« /cups/error_log » : Information sur les erreurs de communication imprimante

« Daily.out » : Historique des interfaces réseaux

« /samba/log.nmdb » : Information sur les connexions samba

Et bien d’autres encore…

Le second « /Library/Logs/ », contient tout autant de fichiers « log ». Ici aussi, leur importance est cruciale. Il faudra également rechercher parmi ceux ci, ceux contenant l’information recherchée. Parmi ces fichiers nous trouvons :

« DiscRecording.log » : gravure de CD et DVD à l’aide du Finder

« DiskUtility.log » : Partitionnement des disques, montage des images DMG ou ISO, restauration des autorisations de disque.

« iChatConnectionErrors » : tentative de connexion au service iChat avec le nom d’utilisateur, l’adresse IP, date et heure.

« Sync » : synchronisation avec .mac des appareils Apple

Etc…

De manière générale, il faudra effectuer une recherche sur la totalité du disque afin de retrouver les fichiers « log » présents sur la machine. L’extension « .log » étant la plus communément utilisée. Les informations retrouvées dans ces fichiers pourront être utile afin de mieux connaitre l’état de la machine à un moment donné. Malheureusement tous les événements inscrits dans ces fichiers ne sont pas horodatés, mais l’information reste dans tout les cas exploitable.

Les fichiers de configuration système

Rappelons qu’à chaque entité du système, un fichier de configuration propre lui est associé. Ces fichiers de configuration possèdent comme extension « .plist », c’est pour cette raison qu’ils sont nommés tout simplement fichiers « plist ». Cette dénomination sera utilisée tout au long de cette étude, ces fichiers étant la base d’une analyse sur un Mac.

Avec Mac OS X « Tiger », ces fichiers étaient directement lisibles, puisqu’au format XML. Avec Mac OS X « Leopard », le format est passé au binaire. On ne peut donc plus les lire directement avec un logiciel de traitement de texte. Pour cela il existe un logiciel, « plist Editor » (Mac et Windows), permettant cette lecture et surtout l’exportation en XML des informations.

En ce qui concerne le système, trois fichiers importants sont à analyser :

« /System/Library/CoreServices/SystemVersion.plist ».

Dans ce fichier, au format XML, vous trouverez la version du système d’exploitation installé. Vous pourrez ainsi vérifier qu’il s’agit bien d’un système Mac OS X. Voici un exemple de contenu (Fig.12):

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>ProductBuildVersion</key>

<string>9L31a</string>

<key>ProductCopyright</key>

<string>1983-2009 Apple Inc.</string>

<key>ProductName</key>

<string>Mac OS X</string>

<key>ProductUserVisibleVersion</key>

<string>10.5.8</string>

<key>ProductVersion</key>

<string>10.5.8</string>

Figure 12

Un point très important : la dénomination Mac OS X est valable pour « Leopard » mais également pour son successeur « Snow Leopard » et son prédécesseur « Tiger ». Donc dans ce fichier, pour le champ « Product Name » pour les trois versions vous aurez « Mac OS X ». La différence entre ces trois systèmes d’exploitation se fera au niveau « ProductUserVisibleVersion ».

« Tiger » : ce sera ’10.4.X’« Leopard » : ce sera ’10.5.X’,

« Snow Leopard » : ce sera ’10.6.X’

« /private/var/log/OSInstall.custom » :

Ce fichier contient la date de fin d’installation du système. Voici un exemple de contenu (Fig.13) :

Native install completed 2008-11-11 07:48:57 -0800.

Figure 13

Quelques explications sont nécessaires pour bien interpréter cette information. En ce qui concerne la date elle est sous la forme ANNEE-MOIS-JOUR. L’élément le plus important sur lequel nous pouvons nous tromper est l’heure. L’heure enregistrée dans le fichier est « 07 :48 :57 » (HH :MN :SS), puis vient ensuite le fuseau horaire « -0800 ». Pourquoi ce fuseau horaire à: -0800 ? En fait il s’agit du fuseau horaire de la maison mère Apple à Cupertino Californie. Donc l’heure affichée est l’heure de fin d’installation mais en Californie. Pour convertir en heure française il faut y ajouter neuf heures en hiver et dix heures en été. Donc, dans l’exemple ci-dessus la fin d’installation du système s’est faite à 16 :48 :57 +0100.

« /private/etc/hosts » :

Ce fichier contient les associations entre adresses IP et le nom de domaine associé. Eléments pouvant avoir une importance selon les recherches effectuées.

Les fichiers « log » et configuration système sont des fichiers importants qu’il faut absolument consulter. Nous pouvons y trouver beaucoup d’informations qu’il faudra, bien sûr, trier selon les besoins de l’analyse. Le temps passé sur ces fichiers peut être très important, il est donc essentiel de bien cerner les besoins avant d’entamer les recherches. Parcourir l’arborescence à la recherche de ces fichiers n’est pas une solution pratique, il vaut mieux utiliser les fonctions de tris de fichier du logiciel d’analyse.

LES UTILISATEURS

Tous les principaux systèmes d’exploitation ont la possibilité de gérer plusieurs utilisateurs et de sauvegarder les préférences de chacun. Mac OS X « Leopard » ne fait pas exception. Lors de la première installation du système un utilisateur doit être créé, cet utilisateur sera par la suite administrateur de la machine.

Les différents types de compte

Il existe deux types de compte sur Mac OS X « Leopard » :

Administrateur : ce compte permet, comme son nom l’indique, d’administrer la machine. Il possède tous les droits et peut accéder à toute la configuration de la machine. Il peut également installer des programmes et gérer les droits des autres utilisateurs.

Standard : ce compte possède des droits beaucoup plus réduits. C’est un simple utilisateur de la machine. Il ne peut ni installer, ni supprimer des programmes et ne peut modifier la configuration de la machine. Seuls les fichiers créés par ce compte peuvent être modifiés.

Lors de l’analyse du système il sera donc très utile de pouvoir différencier ces deux types de comptes. Les éléments permettant cette différenciation se trouveront dans les fichiers importants à étudier.

Présentation des répertoires

Après avoir analysé les fichiers systèmes, une partie importante du déroulement de l’analyse consiste à s’intéresser aux utilisateurs. Savoir expliquer et démontrer que tel utilisateur a fait telle chose, apportera des informations des plus intéressantes. Avant toute chose il est important de connaitre la structure de répertoire créé par l’utilisateur.

Chaque utilisateur du système est propriétaire d’une arborescence de répertoire. Cette arborescence se trouve dans le répertoire « /Users/». Dans ce répertoire est créé pour tous les utilisateurs un sous répertoire portant leur nom. De plus, un répertoire « shared » est automatiquement créé. Ce dernier peut servir à partager des données entre les utilisateurs puisqu’il est accessible à tous.

La capture d’écran ci-dessous montre la structure des répertoires (Fig.14).

Quelques explications sont nécessaires pour bien interpréter cette information. En ce qui concerne la date elle est sous la forme ANNEE-MOIS-JOUR. L’élément le plus important sur lequel nous pouvons nous tromper est l’heure. L’heure enregistrée dans le fichier est « 07 :48 :57 » (HH :MN :SS), puis vient ensuite le fuseau horaire « -0800 ». Pourquoi ce fuseau horaire à: -0800 ? En fait il s’agit du fuseau horaire de la maison mère Apple à Cupertino Californie. Donc l’heure affichée est l’heure de fin d’installation mais en Californie. Pour convertir en heure française il faut y ajouter neuf heures en hiver et dix heures en été. Donc, dans l’exemple ci-dessus la fin d’installation du système s’est faite à 16 :48 :57 +0100.

« /private/etc/hosts » :

Ce fichier contient les associations entre adresses IP et le nom de domaine associé. Eléments pouvant avoir une importance selon les recherches effectuées.

Les fichiers « log » et configuration système sont des fichiers importants qu’il faut absolument consulter. Nous pouvons y trouver beaucoup d’informations qu’il faudra, bien sûr, trier selon les besoins de l’analyse. Le temps passé sur ces fichiers peut être très important, il est donc essentiel de bien cerner les besoins avant d’entamer les recherches. Parcourir l’arborescence à la recherche de ces fichiers n’est pas une solution pratique, il vaut mieux utiliser les fonctions de tris de fichier du logiciel d’analyse.

LES UTILISATEURS

Tous les principaux systèmes d’exploitation ont la possibilité de gérer plusieurs utilisateurs et de sauvegarder les préférences de chacun. Mac OS X « Leopard » ne fait pas exception. Lors de la première installation du système un utilisateur doit être créé, cet utilisateur sera par la suite administrateur de la machine.

Les différents types de compte

Il existe deux types de compte sur Mac OS X « Leopard » :

Administrateur : ce compte permet, comme son nom l’indique, d’administrer la machine. Il possède tous les droits et peut accéder à toute la configuration de la machine. Il peut également installer des programmes et gérer les droits des autres utilisateurs.

Standard : ce compte possède des droits beaucoup plus réduits. C’est un simple utilisateur de la machine. Il ne peut ni installer, ni supprimer des programmes et ne peut modifier la configuration de la machine. Seuls les fichiers créés par ce compte peuvent être modifiés.

Lors de l’analyse du système il sera donc très utile de pouvoir différencier ces deux types de comptes. Les éléments permettant cette différenciation se trouveront dans les fichiers importants à étudier.

Présentation des répertoires

Après avoir analysé les fichiers systèmes, une partie importante du déroulement de l’analyse consiste à s’intéresser aux utilisateurs. Savoir expliquer et démontrer que tel utilisateur a fait telle chose, apportera des informations des plus intéressantes. Avant toute chose il est important de connaitre la structure de répertoire créé par l’utilisateur.

Chaque utilisateur du système est propriétaire d’une arborescence de répertoire. Cette arborescence se trouve dans le répertoire « /Users/». Dans ce répertoire est créé pour tous les utilisateurs un sous répertoire portant leur nom. De plus, un répertoire « shared » est automatiquement créé. Ce dernier peut servir à partager des données entre les utilisateurs puisqu’il est accessible à tous.

La capture d’écran ci-dessous montre la structure des répertoires (Fig.14).

Figure 14

Dans cet exemple (Fig14), trois utilisateurs sont présents : « analyse », « crypter » et « standard ». Le répertoire « Partagé » correspond au « shared » traduit en français.

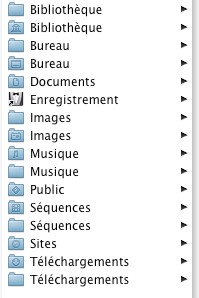

La troisième fenêtre nous montre les répertoires des utilisateurs. Chacun d’entre eux dispose d’une série de répertoires créés également automatiquement. Ces noms de répertoire sont ici traduits en français par le système d’exploitation. Voici, ci-dessous, les mêmes répertoires non traduits(Fig.15) :

Dans cet exemple (Fig14), trois utilisateurs sont présents : « analyse », « crypter » et « standard ». Le répertoire « Partagé » correspond au « shared » traduit en français.

La troisième fenêtre nous montre les répertoires des utilisateurs. Chacun d’entre eux dispose d’une série de répertoires créés également automatiquement. Ces noms de répertoire sont ici traduits en français par le système d’exploitation. Voici, ci-dessous, les mêmes répertoires non traduits(Fig.15) :

Figure 15

Ce qui est encore plus étonnant pour un utilisateur est que cette traduction est faite à la volée, c'est-à-dire que le système traduit ces répertoires en temps réel. Ce qui implique qu’il est possible de créer un autre répertoire « Images », puisque pour le système de fichiers ce répertoire se nomme « Pictures ». La capture d’écran ci-dessous nous montre un exemple qui peut paraitre aberrant pour un utilisateur.

Ce qui est encore plus étonnant pour un utilisateur est que cette traduction est faite à la volée, c'est-à-dire que le système traduit ces répertoires en temps réel. Ce qui implique qu’il est possible de créer un autre répertoire « Images », puisque pour le système de fichiers ce répertoire se nomme « Pictures ». La capture d’écran ci-dessous nous montre un exemple qui peut paraitre aberrant pour un utilisateur.

Figure 16

Sur cette capture (Fig.16), nous pouvons constater que deux répertoires « Bibliothèque », « Bureau », « Images », « Musique », « Séquences » et « Téléchargements » peuvent coexister sans engendrer d’erreur système.

C’est pour cette raison que pour la suite, les répertoires seront désignés par leur nom réel, non traduit.

Les fichiers importants

Le système d’exploitation Mac OS X génère, pour chaque utilisateur, une multitude fichier. Puisqu’il n’existe pas de base de registre centralisée, chaque compte utilisateur possède une série de fichiers qui lui est propre. Ces fichiers de configurations porteront les mêmes noms dans chaque compte, leur contenu étant, bien évidemment, différent.

Pour déterminer les habitudes d’un utilisateur, il suffira donc de s’attacher à l’analyse de son répertoire et de rechercher les fichiers utiles : les fichiers « .plist ».

Pour débuter la recherche d’informations sur les comptes utilisateurs, il faut dans un premier temps étudier le répertoire « /private/var/db/dslocal/nodes/Default/users ». Ce répertoire contient de nombreux fichiers « .plist ». Ceux commençant par « _ », sont les comptes créés par défaut lors de l’installation du système. Les utilisateurs « daemon.plist », « nobody.plist » et « root.plist » sont également créés lors de l’installation.

Sur cette capture (Fig.16), nous pouvons constater que deux répertoires « Bibliothèque », « Bureau », « Images », « Musique », « Séquences » et « Téléchargements » peuvent coexister sans engendrer d’erreur système.

C’est pour cette raison que pour la suite, les répertoires seront désignés par leur nom réel, non traduit.

Les fichiers importants

Le système d’exploitation Mac OS X génère, pour chaque utilisateur, une multitude fichier. Puisqu’il n’existe pas de base de registre centralisée, chaque compte utilisateur possède une série de fichiers qui lui est propre. Ces fichiers de configurations porteront les mêmes noms dans chaque compte, leur contenu étant, bien évidemment, différent.

Pour déterminer les habitudes d’un utilisateur, il suffira donc de s’attacher à l’analyse de son répertoire et de rechercher les fichiers utiles : les fichiers « .plist ».

Pour débuter la recherche d’informations sur les comptes utilisateurs, il faut dans un premier temps étudier le répertoire « /private/var/db/dslocal/nodes/Default/users ». Ce répertoire contient de nombreux fichiers « .plist ». Ceux commençant par « _ », sont les comptes créés par défaut lors de l’installation du système. Les utilisateurs « daemon.plist », « nobody.plist » et « root.plist » sont également créés lors de l’installation.

Figure 17

Sur cette capture d’écran (Fig.17), nous constatons que trois utilisateurs sont présents : « analyse », « crypter » et « standard ». Ces trois comptes utilisateurs ont été créés après l’installation du système. Ces fichiers sont au format XML, donc lisible sans logiciel externe. En ouvrant par exemple « analyse.plist », une série de paramètres s’affichent. Les informations importantes à conserver sont :

<key>generateduid</key>

<array>

<string>EDBA2F87-E8AB-4CB2-B7E0-3C60D6A0C5EB</string>

</array>

<key>gid</key>

Cette « UUid » (Universally Unique Identifier), comme son nom l’indique, est un numéro de série unique attribué par le système à cet utilisateur. Il nous permettra par la suite d’identifier certaines informations se rapportant à cet utilisateur.

<key>hint</key>

<array>

<string>standard INL</string>

</array>

Dans ce champs va se retrouver les informations entrées par l’utilisateur lors de la création du compte. Plus précisément, lors de la création du mot de passe utilisateur, il est demandé d’entrer du texte relatif au mot de passe, qui permettra à l’utilisateur de le retrouver.

<key>home</key>

<array>

<string>/Users/analyse</string>

</array>

Cette information est relative à l’emplacement du répertoire de l’utilisateur. Généralement il se situe dans « /Users/ » suivi du nom d’utilisateur.

<key>uid</key>

<array>

<string>501</string>

L’ »UID » permettra uniquement de savoir si le fichier a été créé par un administrateur ou non. (501 correspondant à un administrateur, 502,503 etc.. à un compte standard).

Maintenant il serait utile de savoir quels utilisateurs du système est administrateur ou simple utilisateur. Cette information va se trouver dans un autre répertoire qui est :

« /private/var/db/dslocal/nodes/Defaut/groups »Un grand nombre de fichiers plist se trouve à l’intérieur. Celui qui nous intéresse est « admin.plist ». A la fin de ce fichier, vous trouverez un champ ressemblant à celui-ci :

<key>users</key>

<array>

<string>root</string>

<string>analyse</string>

</array>

Cette liste correspond aux utilisateurs considérés comme administrateur par le système. « root » est toujours afficher par défaut. Dans cet exemple, seul « analyse » est administrateur. Les deux autres comptes, « crypter » et « standard » sont considérés comme utilisateurs standards.

Pour continuer cette analyse des comptes utilisateurs, il reste deux fichiers importants à étudier. Le premier se situe dans: « private/var/db/shadow/hash »(Fig.18). Dans ce répertoire, nous trouverons des fichiers par paire, chaque paire correspondant à l' « UUid » d'utilisateur.

Exemple :

Sur cette capture d’écran (Fig.17), nous constatons que trois utilisateurs sont présents : « analyse », « crypter » et « standard ». Ces trois comptes utilisateurs ont été créés après l’installation du système. Ces fichiers sont au format XML, donc lisible sans logiciel externe. En ouvrant par exemple « analyse.plist », une série de paramètres s’affichent. Les informations importantes à conserver sont :

<key>generateduid</key>

<array>

<string>EDBA2F87-E8AB-4CB2-B7E0-3C60D6A0C5EB</string>

</array>

<key>gid</key>

Cette « UUid » (Universally Unique Identifier), comme son nom l’indique, est un numéro de série unique attribué par le système à cet utilisateur. Il nous permettra par la suite d’identifier certaines informations se rapportant à cet utilisateur.

<key>hint</key>

<array>

<string>standard INL</string>

</array>

Dans ce champs va se retrouver les informations entrées par l’utilisateur lors de la création du compte. Plus précisément, lors de la création du mot de passe utilisateur, il est demandé d’entrer du texte relatif au mot de passe, qui permettra à l’utilisateur de le retrouver.

<key>home</key>

<array>

<string>/Users/analyse</string>

</array>

Cette information est relative à l’emplacement du répertoire de l’utilisateur. Généralement il se situe dans « /Users/ » suivi du nom d’utilisateur.

<key>uid</key>

<array>

<string>501</string>

L’ »UID » permettra uniquement de savoir si le fichier a été créé par un administrateur ou non. (501 correspondant à un administrateur, 502,503 etc.. à un compte standard).

Maintenant il serait utile de savoir quels utilisateurs du système est administrateur ou simple utilisateur. Cette information va se trouver dans un autre répertoire qui est :

« /private/var/db/dslocal/nodes/Defaut/groups »Un grand nombre de fichiers plist se trouve à l’intérieur. Celui qui nous intéresse est « admin.plist ». A la fin de ce fichier, vous trouverez un champ ressemblant à celui-ci :

<key>users</key>

<array>

<string>root</string>

<string>analyse</string>

</array>

Cette liste correspond aux utilisateurs considérés comme administrateur par le système. « root » est toujours afficher par défaut. Dans cet exemple, seul « analyse » est administrateur. Les deux autres comptes, « crypter » et « standard » sont considérés comme utilisateurs standards.

Pour continuer cette analyse des comptes utilisateurs, il reste deux fichiers importants à étudier. Le premier se situe dans: « private/var/db/shadow/hash »(Fig.18). Dans ce répertoire, nous trouverons des fichiers par paire, chaque paire correspondant à l' « UUid » d'utilisateur.

Exemple :

Figure 18

Sur cette capture d’écran (Fig.18), nous voyons qu’il existe trois paires de fichiers. L’ « UUid » de l’utilisateur analyse était : EDBA2F87-E8AB-4CB2-B7E0-3C60D6A0C5EB. Nous retrouvons bien deux fichiers portant ce nom, le premier sans extension, le deuxième avec l’extension « .state ». Intéressons nous à celui portant l’extension « .state » :

<key>CreationDate</key>

<date>2009-11-18T14:07:08Z</date>

<key>FailedLoginCount</key>

<integer>0</integer>

<key>LastLoginDate</key>

<date>2009-11-20T13:47:07Z</date>

Les informations importantes :

CreationDate : date et heure de création de l’utilisateur. L’heure de création est en « zulu », ce qui signifie GMT (00).

FailedLoginCount : Nombre de connexions échouées. (exemple : mauvais mot de passe)

LastLoginDate : Date et heure de dernière connexion réussie de l’utilisateur en « zulu ».

Le fichier sans extension contient quant à lui, les données suivantes :

00000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000

000000000000000000000000000000000000000000000000000000000000000000000038720A003397EC5C97806489C91

EBF2FE8B4A8DAEAD47095000000000000000000000000000000000000000000000000000000000000000000000000000

00000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000

00000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000

00000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000

00000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000

00000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000

000000000000000000000000

La suite hexadécimale en rouge est en faite le condensat du mot de passe de l’utilisateur. Il serait donc possible de retrouver ce mot de passe, si son calcul n’était pas fait de manière à empêcher ou à rendre trop fastidieux son calcul. En effet le condensat du mot de passe utilisateur est conservé d’une manière assez sécurisée.

En effet son calcul se fait en deux temps :

Dans un premier temps, le condensat SHA1 du mot de passe est calculé.

Puis le nom de l’utilisateur est concaténé à ce résultat.

Un condensat SHA1 est recalculé. C'est ce dernier qui est enregistré dans ce fichier.

Cette technique est appelée « salted SHA1 ». Il n’est donc pas envisageable d’utiliser les tables « rainbow » (tables de condensats pré-calculés) pour retrouver ce mot de passe, car il faudrait, en fait, générer ces tables pour chaque nom d’utilisateur. L’attaque par dictionnaire ou brute force peut elle toujours être tentée.

Après avoir vu les paramètres généraux enregistrés par le système, il est important de savoir que chaque compte possède également des paramètres propres à la configuration de chaque utilisateur. Ces fichiers sont toujours de type « .plist » et se situent dans: « /Users/nom utilisateur/Library/Preferences ».

Tous les fichiers présents dans ce répertoire sont à analyser. Les plus intéressants sont :

com.apple.dock.plist : ce fichier contient tout les liens présents dans le « dock » ou barre de tache de l’utilisateur.

com.apple.finder.plist : ce fichier contient les dossiers, fichiers, serveurs, images disques, et bien d’autres choses encore, dernièrement utilisés.

com.apple.recentitems.plist : contient la liste des dernières applications lancées.

Loginwindow.plist : l’information importante dans ce fichier provient du fait que les programmes lancés automatiquement à l’ouverture de session sont mentionnés en clair exemple :

<key>AutoLaunchedApplicationDictionary</key>

<array>

<dict>

<key>Hide</key>

<false/>

<key>Path</key>

<string>/Applications/Microsoft AutoUpdate.app/Contents/MacOS/Microsoft AU Daemon.app</string>

</dict>

</array>

Dans cet exemple, le programme de mise à jour de Microsoft est lancé automatiquement au démarrage en mode caché (Hide).

Cette analyse des fichiers plist de chaque utilisateur doit être exhaustive. Pour chaque logiciel installé par l’utilisateur, un fichier plist est créé. Tous les paramètres sont sauvegardés dans ces fichiers. Le format des « .plist utilisateur » est passé de XML à binaire, ce qui les rend inexploitables en l’état. Il existe pour cela un logiciel gratuit permettant la conversion en XML. Il s’agit de « plist Editor ». Une version existe pour Windows téléchargeable à l’adresse : <http://www.ipodrobot.com/>. Pour Mac, le logiciel est inclus sur le DVD « development tools ».

FileVault (compte crypté)

Un utilisateur peut très bien vouloir chiffrer entièrement ses données. Pour les systèmes d’exploitation Mac, cette solution se nomme « FileVault ». Cette solution est incluse dans tous les systèmes d’exploitation Mac, quelque soit la version. L’idée générale n’est pas de chiffrer un disque en entier, mais bien de chiffrer uniquement les fichiers d’un utilisateur. Le répertoire « /Users/Nom Utilisateur » sera donc la cible.

Le fonctionnement de « FileVault » reste très basique. L’utilisateur a la possibilité, via les options de son compte d’activer ou désactiver cette option. Lors de la création, d’un compte « FileVault », ce dernier crée simplement un fichier unique et chiffré contenant toutes les données de l’utilisateur. Ce fichier se situe dans le répertoire « /Users/Nom utilisateur/nomutilisateur.sparsebundle » sous Mac OS « Leopard ». Lorsqu’un compte est chiffré, l’icône du fichier crypté est la suivante (Fig.19):

Sur cette capture d’écran (Fig.18), nous voyons qu’il existe trois paires de fichiers. L’ « UUid » de l’utilisateur analyse était : EDBA2F87-E8AB-4CB2-B7E0-3C60D6A0C5EB. Nous retrouvons bien deux fichiers portant ce nom, le premier sans extension, le deuxième avec l’extension « .state ». Intéressons nous à celui portant l’extension « .state » :

<key>CreationDate</key>

<date>2009-11-18T14:07:08Z</date>

<key>FailedLoginCount</key>

<integer>0</integer>

<key>LastLoginDate</key>

<date>2009-11-20T13:47:07Z</date>

Les informations importantes :

CreationDate : date et heure de création de l’utilisateur. L’heure de création est en « zulu », ce qui signifie GMT (00).

FailedLoginCount : Nombre de connexions échouées. (exemple : mauvais mot de passe)

LastLoginDate : Date et heure de dernière connexion réussie de l’utilisateur en « zulu ».

Le fichier sans extension contient quant à lui, les données suivantes :

00000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000

000000000000000000000000000000000000000000000000000000000000000000000038720A003397EC5C97806489C91

EBF2FE8B4A8DAEAD47095000000000000000000000000000000000000000000000000000000000000000000000000000

00000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000

00000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000

00000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000

00000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000

00000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000

000000000000000000000000

La suite hexadécimale en rouge est en faite le condensat du mot de passe de l’utilisateur. Il serait donc possible de retrouver ce mot de passe, si son calcul n’était pas fait de manière à empêcher ou à rendre trop fastidieux son calcul. En effet le condensat du mot de passe utilisateur est conservé d’une manière assez sécurisée.

En effet son calcul se fait en deux temps :

Dans un premier temps, le condensat SHA1 du mot de passe est calculé.

Puis le nom de l’utilisateur est concaténé à ce résultat.

Un condensat SHA1 est recalculé. C'est ce dernier qui est enregistré dans ce fichier.

Cette technique est appelée « salted SHA1 ». Il n’est donc pas envisageable d’utiliser les tables « rainbow » (tables de condensats pré-calculés) pour retrouver ce mot de passe, car il faudrait, en fait, générer ces tables pour chaque nom d’utilisateur. L’attaque par dictionnaire ou brute force peut elle toujours être tentée.

Après avoir vu les paramètres généraux enregistrés par le système, il est important de savoir que chaque compte possède également des paramètres propres à la configuration de chaque utilisateur. Ces fichiers sont toujours de type « .plist » et se situent dans: « /Users/nom utilisateur/Library/Preferences ».

Tous les fichiers présents dans ce répertoire sont à analyser. Les plus intéressants sont :

com.apple.dock.plist : ce fichier contient tout les liens présents dans le « dock » ou barre de tache de l’utilisateur.

com.apple.finder.plist : ce fichier contient les dossiers, fichiers, serveurs, images disques, et bien d’autres choses encore, dernièrement utilisés.

com.apple.recentitems.plist : contient la liste des dernières applications lancées.

Loginwindow.plist : l’information importante dans ce fichier provient du fait que les programmes lancés automatiquement à l’ouverture de session sont mentionnés en clair exemple :

<key>AutoLaunchedApplicationDictionary</key>

<array>

<dict>

<key>Hide</key>

<false/>

<key>Path</key>

<string>/Applications/Microsoft AutoUpdate.app/Contents/MacOS/Microsoft AU Daemon.app</string>

</dict>

</array>

Dans cet exemple, le programme de mise à jour de Microsoft est lancé automatiquement au démarrage en mode caché (Hide).

Cette analyse des fichiers plist de chaque utilisateur doit être exhaustive. Pour chaque logiciel installé par l’utilisateur, un fichier plist est créé. Tous les paramètres sont sauvegardés dans ces fichiers. Le format des « .plist utilisateur » est passé de XML à binaire, ce qui les rend inexploitables en l’état. Il existe pour cela un logiciel gratuit permettant la conversion en XML. Il s’agit de « plist Editor ». Une version existe pour Windows téléchargeable à l’adresse : <http://www.ipodrobot.com/>. Pour Mac, le logiciel est inclus sur le DVD « development tools ».

FileVault (compte crypté)

Un utilisateur peut très bien vouloir chiffrer entièrement ses données. Pour les systèmes d’exploitation Mac, cette solution se nomme « FileVault ». Cette solution est incluse dans tous les systèmes d’exploitation Mac, quelque soit la version. L’idée générale n’est pas de chiffrer un disque en entier, mais bien de chiffrer uniquement les fichiers d’un utilisateur. Le répertoire « /Users/Nom Utilisateur » sera donc la cible.

Le fonctionnement de « FileVault » reste très basique. L’utilisateur a la possibilité, via les options de son compte d’activer ou désactiver cette option. Lors de la création, d’un compte « FileVault », ce dernier crée simplement un fichier unique et chiffré contenant toutes les données de l’utilisateur. Ce fichier se situe dans le répertoire « /Users/Nom utilisateur/nomutilisateur.sparsebundle » sous Mac OS « Leopard ». Lorsqu’un compte est chiffré, l’icône du fichier crypté est la suivante (Fig.19):

Figure 19

La taille de ce fichier augmente au fur et à mesure de l’utilisation du compte. A chaque démarrage de cet utilisateur, les données sont déchiffrées à la volée.

A partir de votre logiciel d’analyse, vous ne verrez pas ce fichier présent dans le répertoire. Il est uniquement visible sous Mac OS X, qui interprète les données. Les captures d’écran ci-dessous, nous montrent le résultat dans un logiciel criminalistique :

La taille de ce fichier augmente au fur et à mesure de l’utilisation du compte. A chaque démarrage de cet utilisateur, les données sont déchiffrées à la volée.

A partir de votre logiciel d’analyse, vous ne verrez pas ce fichier présent dans le répertoire. Il est uniquement visible sous Mac OS X, qui interprète les données. Les captures d’écran ci-dessous, nous montrent le résultat dans un logiciel criminalistique :

Figure 20

Figure 21

La première capture (Fig.20) nous montre que le compte « crypter » est un compte « FileVault » avec le répertoire « crypter.sparsebundle ». La seconde capture (Fig.21) nous montre le contenu de ce répertoire :

« Info.plist » : contient les informations de configuration de « FileVault ».

« Info.bckp » : copie de info.plist

« token » : contient la clé de cryptage (3DES)

« Rép. bands » : contient les données

Quelles solutions pour déchiffrer ce fichier ?

En fait deux cas s’offrent à nous.

Dans le premier cas, lors de la saisie de l’ordinateur, ce dernier est allumé et le compte « FileVault » ouvert. Il suffit de faire une copie des données vers un disque externe. La méthode suivante est à appliquer :

1 - Connecter un disque externe pour la copie

2 - Vérifier le montage du disque, l’icone de votre disque apparait sur le bureau

3 - lancer un terminal : \Application\Utilities\Terminal.app

4 - lancer la commande : « cp -R /Users/<username> /Volumes/<nomdudisque>/<nomrepertoire>/ »

5 - appuyer sur entrée

6 - Attendre la fin de la commande

Seule une méthode logique peut être appliquée dans ce cas. En effet lors de la fermeture du compte, « FileVault » redimensionne le fichier « sparsebundle ». Donc tous les fichiers effacés sont retirés de l’image cryptée.

La deuxième méthode est à appliquer si l’ordinateur est éteint. Elle consiste à réaliser un dictionnaire des mots présents sur le disque dur à l’aide de la commande : « /dev/disk? | strings > dico.txt » (ici c’est le disque entier).

Remplacer le point d’interrogation par le numéro du disque, dico.txt contiendra toutes les suites de caractères ascii présentes sur le disque. La même commande sur une image disque : « strings /image.dmg > dico.txt ». Ensuite il faudra utiliser le logiciel « CrowbarDMG » en mettant en entrée le fichier crypté et le fichier texte contenant le dictionnaire créé précédemment.

LES CONFIGURATIONS RESEAUX

Les ordinateurs Mac sont livrés avec comme interfaces réseaux, le WiFi, le Bluetooth et une Carte réseau. Ces trois interfaces peuvent donc être utilisées directement, car le système les a configurées à l’installation. Pouvoir retrouver les configurations réseaux avec les adresses ou les accessoires qui se sont connectés apportera de nombreux éléments indispensables à une analyse digne de ce nom.

La configuration des différents réseaux va se trouver dans des fichiers « .plist ». Ces derniers se trouveront dans le répertoire suivant :

« /Library/Preferences/SystemConfiguration/ ».

Dans ce répertoire, tous les fichiers « .plist » sont intéressants pour l’analyse en cours. Les fichiers les plus importants étant :

« NetworkInterfaces.plist » : ce fichier contient l’identification de toutes les interfaces réseau. Cette information sera reprise dans les autres fichiers pour identifier l’interface concernée.

La première capture (Fig.20) nous montre que le compte « crypter » est un compte « FileVault » avec le répertoire « crypter.sparsebundle ». La seconde capture (Fig.21) nous montre le contenu de ce répertoire :

« Info.plist » : contient les informations de configuration de « FileVault ».

« Info.bckp » : copie de info.plist

« token » : contient la clé de cryptage (3DES)

« Rép. bands » : contient les données

Quelles solutions pour déchiffrer ce fichier ?

En fait deux cas s’offrent à nous.

Dans le premier cas, lors de la saisie de l’ordinateur, ce dernier est allumé et le compte « FileVault » ouvert. Il suffit de faire une copie des données vers un disque externe. La méthode suivante est à appliquer :

1 - Connecter un disque externe pour la copie

2 - Vérifier le montage du disque, l’icone de votre disque apparait sur le bureau

3 - lancer un terminal : \Application\Utilities\Terminal.app

4 - lancer la commande : « cp -R /Users/<username> /Volumes/<nomdudisque>/<nomrepertoire>/ »

5 - appuyer sur entrée

6 - Attendre la fin de la commande

Seule une méthode logique peut être appliquée dans ce cas. En effet lors de la fermeture du compte, « FileVault » redimensionne le fichier « sparsebundle ». Donc tous les fichiers effacés sont retirés de l’image cryptée.

La deuxième méthode est à appliquer si l’ordinateur est éteint. Elle consiste à réaliser un dictionnaire des mots présents sur le disque dur à l’aide de la commande : « /dev/disk? | strings > dico.txt » (ici c’est le disque entier).

Remplacer le point d’interrogation par le numéro du disque, dico.txt contiendra toutes les suites de caractères ascii présentes sur le disque. La même commande sur une image disque : « strings /image.dmg > dico.txt ». Ensuite il faudra utiliser le logiciel « CrowbarDMG » en mettant en entrée le fichier crypté et le fichier texte contenant le dictionnaire créé précédemment.

LES CONFIGURATIONS RESEAUX

Les ordinateurs Mac sont livrés avec comme interfaces réseaux, le WiFi, le Bluetooth et une Carte réseau. Ces trois interfaces peuvent donc être utilisées directement, car le système les a configurées à l’installation. Pouvoir retrouver les configurations réseaux avec les adresses ou les accessoires qui se sont connectés apportera de nombreux éléments indispensables à une analyse digne de ce nom.

La configuration des différents réseaux va se trouver dans des fichiers « .plist ». Ces derniers se trouveront dans le répertoire suivant :

« /Library/Preferences/SystemConfiguration/ ».

Dans ce répertoire, tous les fichiers « .plist » sont intéressants pour l’analyse en cours. Les fichiers les plus importants étant :

« NetworkInterfaces.plist » : ce fichier contient l’identification de toutes les interfaces réseau. Cette information sera reprise dans les autres fichiers pour identifier l’interface concernée.

Figure 22

Dans l’exemple ci-dessus (Fig.22), nous pouvons voir que l’interface nommée « en0 », champ « BSD Name », sera la carte réseau ethernet, champ « SCNetworkInterfaceType ».

« com.apple.airport.preferences.plist » : à l’intérieur de ce fichier vous trouverez tous les réseaux wifi qui ont fait l’objet d’une connexion. Par réseau les informations sur le nom, type de clé et dernière connexion sont présentes.

<key>SSID_STR</key>

<string>Mystere</string>

<key>SecurityType</key>

<string>WPA Personal</string>

<key>Unique Password ID</key>

<string>9877310A-8E21-480A-AB18-F4815CE4876C</string>

<key>_timeStamp</key>

<date>2009-10-30T09:59:28Z</date>

Dans cet exemple on peut voir que le nom du réseau est « Mystere », que la clé est de type WPA, le hash du mot de passe et la date de la dernière connexion au réseau.

« com.apple.network.identification.plist » : dans ce fichier est enregistré tout l’historique des configurations TCP/IP associé à l’interface réseau, avec horodatage.

Dans l’exemple ci-dessus (Fig.22), nous pouvons voir que l’interface nommée « en0 », champ « BSD Name », sera la carte réseau ethernet, champ « SCNetworkInterfaceType ».

« com.apple.airport.preferences.plist » : à l’intérieur de ce fichier vous trouverez tous les réseaux wifi qui ont fait l’objet d’une connexion. Par réseau les informations sur le nom, type de clé et dernière connexion sont présentes.

<key>SSID_STR</key>

<string>Mystere</string>

<key>SecurityType</key>

<string>WPA Personal</string>

<key>Unique Password ID</key>

<string>9877310A-8E21-480A-AB18-F4815CE4876C</string>

<key>_timeStamp</key>

<date>2009-10-30T09:59:28Z</date>

Dans cet exemple on peut voir que le nom du réseau est « Mystere », que la clé est de type WPA, le hash du mot de passe et la date de la dernière connexion au réseau.

« com.apple.network.identification.plist » : dans ce fichier est enregistré tout l’historique des configurations TCP/IP associé à l’interface réseau, avec horodatage.

Figure 23

« com.apple.Bluetooth.plist » : la configuration bluetooth est détaillée dans ce fichier.

« com.apple.Bluetooth.plist » : la configuration bluetooth est détaillée dans ce fichier.